网络钓鱼攻击

2022年4月9日,一些不法分子进行了网络钓鱼。正如Low End Talk论坛所宣布的,多位Low End Talk成员收到了钓鱼邮件。

2022年4月9日,一些不法分子进行了网络钓鱼。正如Low End Talk论坛所宣布的,多位Low End Talk成员收到了钓鱼邮件。

这些钓鱼邮件谎称Low End Talk会员需要验证其账户密码。然后,邮件要求Low End Talk会员在网页表单中输入其电子邮件地址和Low End Talk密码。

据推测,任何按照这些虚假指示操作的人都将密码泄露给了攻击者。Low End Talk 会员可以联系Low End Talk 支持服务台重置密码。

究竟是谁干的这件蠢事?我们这些低级侦探能在五分钟内查出多少关于他的信息?相当多!

LET 论坛上最初发布钓鱼邮件警报的帖子标题是:⚠️ 注意:来自“ZHUJIMAO.COM.cc”的虚假邮件 ⚠️

仅从帖子标题就能看出,这些钓鱼邮件来自一个名为 zhujimao.cc 的域名。让我们看看能从这一条信息中发现多少线索。

host命令

首先,我们使用互联网系统联盟 (ISC) 的 host 命令。host host host告诉我们与主机名(例如 zhujimao.cc)关联的 IPv4 和 IPv6 数字地址。host host还会告诉我们与该域关联的任何电子邮件消息传输代理 (MTA)服务器的数字 IP 地址。

如果您想跟着教程操作,但您的 Debian 系统上尚未安装

host、whois和dig,请先安装这些工具。

# apt-get update && apt-get install dnsutils whois

host和dig都是由dnsutils提供的。whois 是一个单独的whois。

以下结果为 2022 年 4 月 9 日的观测结果。请注意,您当前运行本文中命令的结果可能有所不同。

bash:~$ host zhujimao.cc

zhujimao.cc has address 185.244.37.218

zhujimao.cc mail is handled by 10 mail.zhujimao.cc.

bash:~$

以上结果告诉我们,在 2022 年 4 月 9 日检查时,zhujimao.cc 有一个 IPv4 地址,没有 IPv6 地址,并且有一个名为 mail.zhujimao.cc 的电子邮件 MTA。

whois命令

接下来,我们使用whois命令来了解 zhujimao.cc 的 IPv4 地址:

bash:~$ whois 185.244.37.218

[ . . . ]

person: SpectraIP BV

[ . . . ]

address: NETHERLANDS

[ . . . ]

route: 185.244.37.0/24

[ . . . ]

origin: AS62068

[ . . . ]

bash:~$

whois查询结果提供了多条信息,我们从中选择了五条。这五条信息表明,被查询的 IP 地址属于分配给荷兰 SpectraIP BV 公司的子网。

SpectraIP 子网的自治系统编号 (ASN)为 AS62068。现在我们知道,当我们访问 zhujimao.cc 时,服务器位于 SpectraIP 的网络内。

whois命令再次

接下来,让我们再次使用whois来查看我们可以了解 zhujimao.cc 的电子邮件 MTA 使用的 IP 地址的哪些信息。

bash:~$ whois 23.95.140.153

[ . . . ]

CIDR: 23.94.0.0/15

[ . . . ]

NetType: Direct Allocation

OriginAS: AS36352

Organization: ColoCrossing

[ . . . ]

NetType: Reassigned

OriginAS: AS36352

Customer: RackNerd LLC

[ . . . ]

bash:~$

以上结果表明,zhujimao.cc 的电子邮件 MTA 服务器正在使用 ColoCrossing 拥有的 IP 地址,该地址被重新分配给了 RackNerd。

dig命令

现在让我们使用dig来查看 zhujimao.cc 域的发件人策略框架 (SPF) 记录。

bash:~$ dig zhujimao.cc txt

[ . . . ]

;; ANSWER SECTION:

zhujimao.cc. 1799 IN TXT "v=spf1 a mx include:relay.mailbaby.net ~all"

[ . . . ]

SPF 记录告诉我们,zhujimao.cc 可能试图使用Interserver 的mail.baby服务发送 zhujimao.cc 的钓鱼邮件。

讨论

根据以上信息,这些钓鱼邮件最初可能来自 Racknerd 托管的服务。这些钓鱼邮件可能通过 mail.baby 发送。钓鱼网站可能托管在 SpectraIP 的服务器上。

以上所有信息都可以在 5 分钟内根据 LET 公告主题标题中提供的主机名 zhujimao.cc 来确定。

据推测,RackNerd 可能掌握了使用该服务的用户身份信息,该用户使用的 IP 地址可能与发送邮件的 IP 地址一致。或者,由于 zhujimao.cc 的网站 IP 地址位于 SpectraIP 的网络内,SpectraIP 可能掌握攻击者的身份信息。

通过检查钓鱼邮件的邮件头,或许可以获取更多信息。低端谈话团队肯定已经这么做了。然而,低端侦探们尚未发出传票,要求提供原始邮件。

Low End Detectives 也尚未找到钓鱼邮件中“确认我的账户”按钮的目标 IP 地址。该 IP 地址有可能就是上文提到的 SpectraIP 地址,但由于缺乏更多信息,我们无法确定。

除了确定攻击者的身份外,此次攻击引发的主要问题还包括阻止钓鱼邮件的传播,以及减轻可能已被泄露的密码造成的不良后果。此外,可能还需要采取措施,防止已发送的钓鱼邮件造成进一步的损失。最后,Low End Talk 团队一定会考虑采取更多措施来预防未来的攻击。

祝愿参与解决此事的Low End Talk团队一切顺利!感谢你们所做的出色工作!也祝愿所有收到钓鱼邮件的Low End Talk成员早日康复。

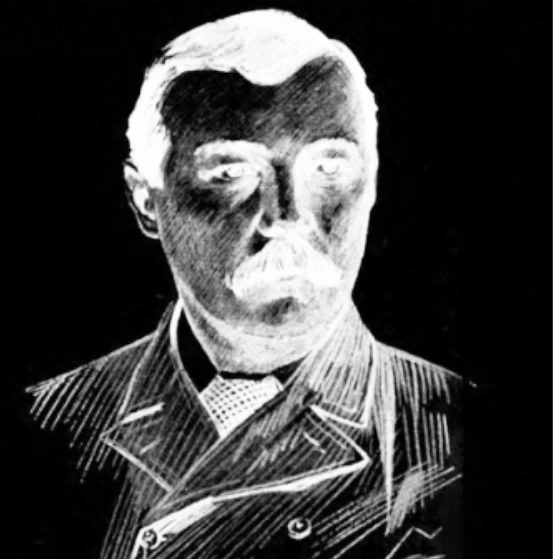

本文顶部图片中的人物是柯南·道尔爵士。如果柯南·道尔爵士今天还活着,他很可能会让他的著名侦探夏洛克·福尔摩斯告诫我们,收到索要机密信息的电子邮件时,一定要仔细查看邮件标题!并且务必妥善保管密码!